Una filtración de datos de dimensiones inéditas volvió a encender todas las alarmas en el mundo digital. Más de 140 millones de cuentas quedaron comprometidas tras la exposición masiva de usuarios y contraseñas, en lo que ya se considera uno de los episodios de hackeo más grandes de los últimos tiempos.

INCLUYE CUENTAS GUBERNAMENTALES

Cuentas de internet en peligro por hackeo masivo: Más de 140 millones expuestas y nadie está a salvo

El hallazgo fue realizado por el investigador de ciberseguridad Jeremiah Fowler, quien detectó una base de datos abierta, sin contraseña ni cifrado de cuentas.

Redes sociales, plataformas de streaming, correos electrónicos, billeteras cripto e incluso cuentas gubernamentales aparecen dentro del lote de datos filtrados.

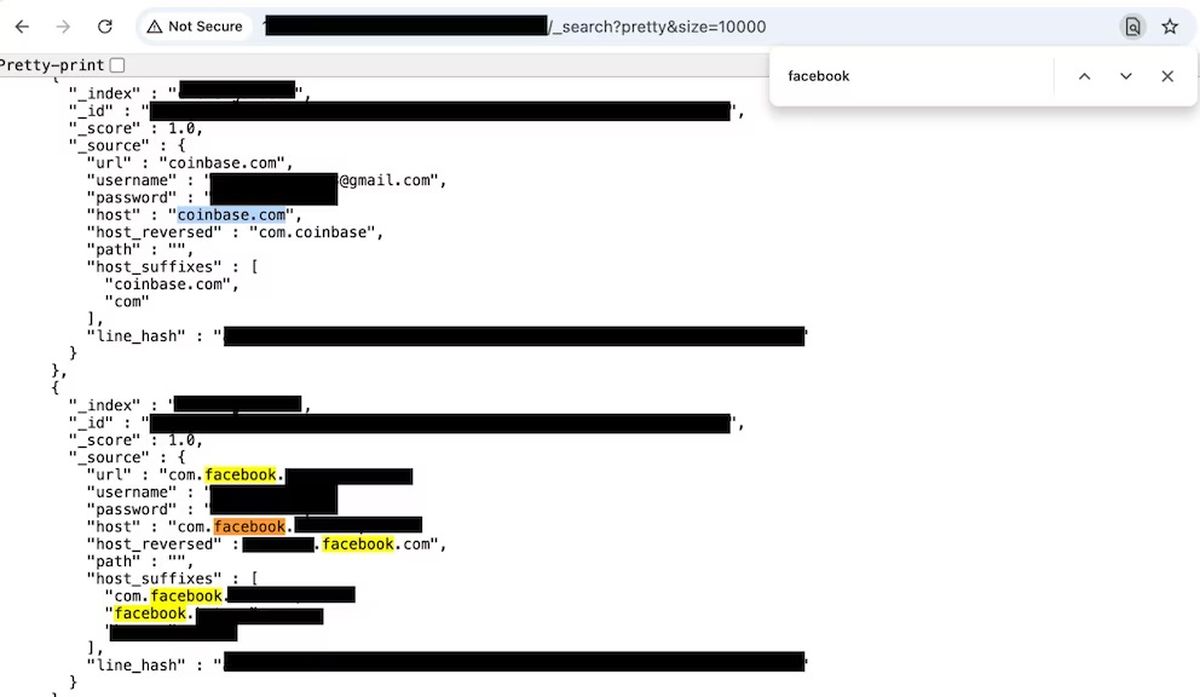

El hallazgo fue realizado por el investigador de ciberseguridad Jeremiah Fowler, quien detectó una base de datos abierta, sin contraseña ni cifrado, alojada en la nube y accesible para cualquiera que supiera dónde buscar. El tamaño del archivo y la variedad de servicios afectados convierten este episodio en una amenaza global para la seguridad de las cuentas online.

¿Cómo se descubrió la filtración masiva de datos de cuentas en internet?

Según detalló Fowler en un informe técnico, la base de datos contenía 149.404.754 combinaciones únicas de usuario y contraseña, almacenadas en un archivo de casi 100 GB. No había ningún tipo de protección, ni clave de acceso, ni encriptación, ni restricciones de uso. Era básicamente una puerta abierta.

En una revisión inicial, el investigador encontró miles de registros con correos electrónicos, nombres de usuario, contraseñas en texto plano y enlaces directos de acceso a los servicios comprometidos. “Este tipo de bases no son nuevas, pero cada vez aparecen con mayor volumen y más diversidad de plataformas”, advirtió Fowler.

Qué tipo de información quedó expuesta en las cuentas hackeadas

El impacto del hackeo no se limita solo a redes sociales. Entre las cuentas comprometidas aparecen servicios de uso cotidiano y otros extremadamente sensibles. En la base se identificaron credenciales de Facebook, Instagram, TikTok y X, pero también de plataformas de citas, sitios para adultos y servicios pagos de contenido.

Además, se detectaron accesos a Netflix, Disney Plus, HBO Max y Roblox, junto con cuentas financieras, billeteras de criptomonedas, plataformas de trading y hasta datos vinculados a tarjetas de crédito y home banking. La exposición de este tipo de información amplía el riesgo, ya que muchas personas reutilizan contraseñas en distintos servicios.

Las cifras que explican la magnitud del problema del hackeo de cuentas

Los números ayudan a dimensionar el alcance del episodio. En la muestra analizada se estimaron:

- 48 millones de cuentas de Gmail

- 4 millones de Yahoo

- 1,5 millones de Outlook

- 900 mil de iCloud

- 1,4 millones de dominios educativos (.edu)

En redes sociales y entretenimiento, los registros incluyeron:

- 17 millones de cuentas de Facebook

- 6,5 millones de Instagram

- 780 mil de TikTok

- 3,4 millones de Netflix

- 100 mil de OnlyFans

- 420 mil de Binance

Por qué también preocupa la seguridad gubernamental

Uno de los puntos más sensibles del informe es la presencia de credenciales asociadas a dominios .gov de distintos países. Si bien no todas esas cuentas garantizan acceso directo a sistemas críticos, Fowler advirtió que incluso un acceso limitado puede ser suficiente para ataques más sofisticados.

“Una cuenta gubernamental comprometida puede usarse para phishing dirigido, suplantación de identidad o movimientos laterales dentro de una red”, explicó el especialista. En términos de seguridad nacional, el riesgo no es menor, sobre todo si esas credenciales terminan en foros clandestinos o mercados de la dark web.

Cómo reaccionaron ante la base de datos expuesta

El investigador informó la situación al proveedor de hosting mediante canales oficiales de abuso. Sin embargo, el proceso no fue inmediato. La IP no correspondía directamente a la empresa principal, sino a una subsidiaria que operaba bajo el mismo nombre comercial.

Recién después de casi un mes de insistencia y varios reportes, el hosting fue suspendido y la base de datos dejó de estar accesible públicamente. Hasta hoy no se sabe quién era el dueño de la información ni cuánto tiempo estuvo disponible antes de ser detectada.

Cuál es el rol del malware que roba contraseñas

El análisis técnico indica que los datos provendrían de malware del tipo infostealer y keyloggers, programas diseñados para robar credenciales desde dispositivos infectados sin que el usuario lo note. Este tipo de software captura lo que se escribe, guarda sesiones activas y envía la información a servidores externos.

Un detalle llamativo es que la base incluía rutas internas organizadas por dispositivo y usuario, lo que sugiere un sistema de recolección automatizado y ordenado. Esto refuerza la hipótesis de una operación sostenida en el tiempo y no de un robo aislado.

Más noticias en Urgente24

La miniserie de 6 capítulos que se consume en una noche

Techint pierde una licitación clave porque sus precios son elevados: ¿Protección o subsidio?

Infierno 2026: El lunes 26/01 la temperatura podría rozar los 40°C en el AMBA

Toyota lanza su auto más "barato": Este es el precio del Yaris Cross en 2026

Toyota en modo bomba: Yaris Cross abre preventa y amenaza con apropiarse del ranking 2026